|

|

【 2009/12/25 】 【 2009/11/13 】 【 2009/09/25 】 【 2009/07/01 】 【 2009/06/26 】 |

| 「WEP」はもう危険? 家庭の無線LANセキュリティ対策を考える | ||||||||||||||||||||||||||||||||||

|

無線LANの暗号化方式「WEP」が、わずか10秒で解読されるという発表がコンピュータセキュリティシンポジウム2008で行われた。今回の特集ではWEPの危険性を踏まえた上で、家庭内で行える無線LANのセキュリティ対策について考えていく。 ■ 「WEPは約10秒で解読できる」と大学教授が発表 2008年10月に開催された「コンピュータセキュリティシンポジウム2008」で、神戸大学と広島大学のグループから無線LANの暗号化方式である「WEP」の解読にわずか10秒で成功したという興味深い発表がなされた(関連記事)。無線LANは、電波を利用することで、面倒な配線をすることなくPCやゲーム機などをネットワークに接続することができるという利便性を持つ反面、そのセキュリティも問題になりがちだった。PCやゲーム機の間を流れるデータが電波の形で存在するため、これを盗聴することでその内容が第三者にも見えてしまう危険性があるからだ。 このため、無線LANでは電波でやり取りするデータを暗号化する技術を搭載しており、万が一、盗聴されたとしても内容が判別できないような工夫がなされていた。この暗号化技術の1つが前述した「WEP」だ。 しかし、WEPによる暗号化は非常にもろく危険であるという指摘は数年前から行われており、数時間も通信パケットをキャプチャすればWEPによる暗号化を解読できると言われていた。さらに今回、神戸大学と広島大学のグループが発表した内容によれば、Windows XPを搭載したごく一般的なPCでも簡単にWEPを解読できてしまうという。 もちろん、WEPの危険性自体は以前から知られているため、現在ではより強固な暗号化方式である「WPA」や「WPA2」という技術が無線LAN機器には搭載されている。しかし、初期設定がWEPのために知らずにWEPを利用しているケースなど、未だにWEPを利用しているユーザーも多いだろう。 家庭の無線LANに第三者が勝手に侵入してデータを盗聴したりウィルスを仕込むといった被害に遭う危険や、インターネット上のサイトを攻撃するための踏み台として利用され、知らず知らずのうちに加害者となってしまうことがないよう、本特集では無線LANの設定を改めて確認することをお勧めする。 ■ WEPか? WPAか? 現状をチェック 初めに、現在利用している暗号化方式を確認する方法を見ていこう。無線LANの暗号化方式は、基本的にOSの無線LANの設定情報を参照することで確認できる。例えばWindows Vistaであれば、「ネットワークと共有センター」にある「ワイヤレスネットワークの管理」をクリックすると、この一覧から現在接続しているアクセスポイントの「セキュリティの種類」の項目で、「WEP」なのか「WPA(WPA-パーソナルと表示)」なのかを判断できる。 なお、この項目が「保護なし」となっている場合は、暗号化が何も設定されておらず、誰でも接続可能な状態となっているため、すぐに暗号化を設定する必要がある。

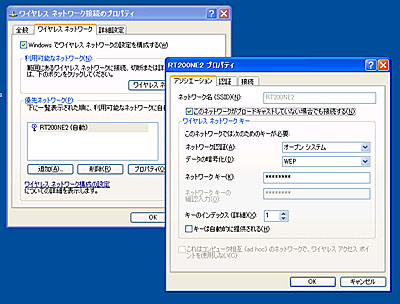

Windows XPの場合は、コントロールパネルの「ネットワーク接続」から「ワイヤレスネットワーク接続」アイコンを右クリックしてプロパティを表示し、優先するネットワークに登録されている接続先のプロパティを確認。ネットワーク認証に「WPA-PSK」やデータ暗号化に「WEP」などと表示され、ここで暗号化方式を判断できる。

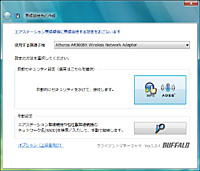

また、最近の無線LANは、メーカー製のユーティリティソフトを利用するケースが増えており、こうしたユーティリティの設定画面などでも暗号化方式を確認できる。 PCでどうしても確認できないという場合は、アクセスポイントの設定画面からも確認や変更が可能だ。設定画面の表示方法、確認方法はメーカーによって異なるが、主な製品の例を以下に紹介しておこう。

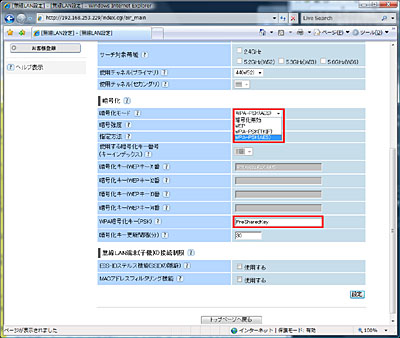

■ WEPからWPA/WPA2への移行 無線LANの設定がWEPだった場合、この変更はアクセスポイントの設定画面から行う。NECアクセステクニカのAtermシリーズであれば、以下のように「暗号化モード」で「WPA-PSK(AES)」を選択し、WPA暗号キー(PSK)に暗号化の鍵として使う任意の文字列を指定する。

WEPの場合、64bitのWEPなら16進数で10桁もしくはASCIIで5桁といったように文字数が決められていたが、WPA/WPA2の場合はこのような文字数の制限はなく、自由にキーを設定できる。こうした設定の手軽さもWPAのメリットだ。 なお、WPAにはAESとTKIPの2種類があるが、この違いは暗号化の方式にある。TKIPはRC4と呼ばれるアルゴリズムの暗号化を使用し、一定時間おきに暗号化に利用するキーを変更することで解読を防いでいる。一方、AESはRC4よりも強固なアルゴリズムでの暗号化を行っており、無線LANの暗号化方式としてはもっとも強固と言われている。 また、WPAとWPA2の違いについては、WEPの脆弱性をカバーするために暫定的に登場したWPAに対し、WPA2はIEEE802.11iという規格の必須項目に正式対応している、データの改ざんを防ぐ技術が採用しているといった違いがあるが、基本的にはそこまで違いを意識する必要はないだろう。WPAとWPA2を認証方式として分けて設定できるアクセスポイントの場合、WPAとWPA2の両方での接続が可能なmixedモードが用意されていることが多いため、設定に迷ったらこれを選択しておくと良いだろう。 他社製のアクセスポイントの場合も、基本的に設定画面から暗号化方式を変更するという手順はほぼ同じだ。取扱説明書などを参考に、WPA/WPA2に変更しておこう。

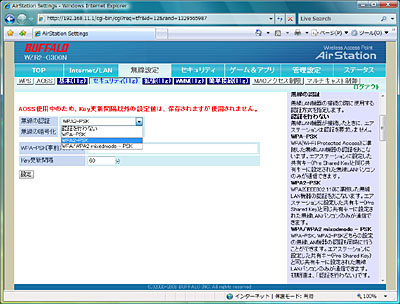

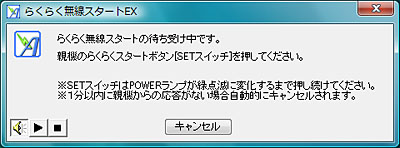

■ ボタン設定で自動的にAESを選択できる製品も このように暗号化方式の変更にはアクセスポイントの設定変更が必要だが、バッファローの無線LANルータであれば、「AOSS」と呼ばれるボタン設定を利用することで、より手軽な方法でWPA/WPA2での設定が可能だ。バッファローのAOSSでは、親機(アクセスポイント)と子機(PCやゲーム機)がお互いにサポートする暗号化方式のうち、もっとも強固な方式を選んで自動的に設定する仕組みになっている。このため、AOSSでPCを接続する場合、よほど古い製品でない限り、通常はWPA-PSK(AES)で自動的に設定される。 ただし、WEPしか対応していない端末が同じネットワークに存在する場合、一番セキュリティのレベルが低い端末に合わせて自動で設定されてしまうために、AOSSでもWEPで接続されるケースもある点は注意しよう。

このほかのメーカー製の無線LANルータの場合も、ボタン設定が可能な製品であれば、特に設定を変更していない限り、通常はWPA/WPA2が自動的に選択されているはずだ。 ただし、アクセスポイント側の設定をユーザー自らがWEPに変更して利用していた場合、多くの製品はアクセスポイントに設定されている暗号化設定をそのままPC側に自動的に適用する方式のため、PC側もWEPに設定されてしまう。ボタン設定は便利な反面、頼りすぎるとセキュリティに対する意識も低くなってしまう可能性もあるため、まずは現在の状況を自分でチェックすることをお勧めする。

■ 「WEPのみ」のニンテンドーDSが大きな課題 このように、無線LANの暗号化方式をWPA/WPA2に変更しておけば、無線LANの電波を盗聴されたとしても、そこから通信内容や暗号キーを解読される心配はきわめて低くなる。しかしながら、ここで問題になるのがニンテンドーDSの存在だ。最近のPCやゲーム機など、無線LAN対応機器のほとんどはWPA/WPA2に対応しているが、ニンテンドーDSは残念ながらWEPにしか対応していないからだ。

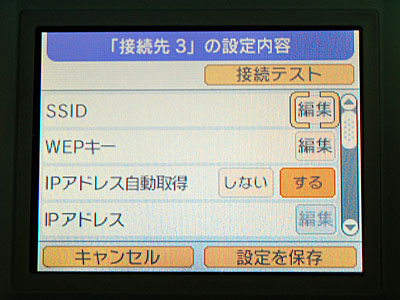

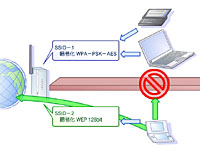

このため、前述したように無線LANのアクセスポイントをWPA/WPA2に変更してしまうと、ニンテンドーDSはアクセスポイントに接続できなくなってしまう。ニンテンドーDSのインターネット接続機能を利用するため、仕方なく無線LANアクセスポイントをWEPに設定している、というケースも多いだろう。 この対策として、各メーカーから最近登場し始めているのが、「マルチSSID」や「マルチセキュリティ」と呼ばれる機能に対応した無線LANルータだ。これは文字通り、2つのSSID(接続先の識別子)を設定し、それぞれに異なる暗号化方式を設定することができるようになっている。 このような製品を利用すると、1つ目のSSIDはPC用に強固なWPA/WPA2の暗号化方式を、2つ目のSSIDにはニンテンドーDS用にWEPを設定し、1台のアクセスポイントに異なる暗号化方式の機器を同時に接続できる。

■ マルチSSIDの注意点 ただし、ここで注意したいのは2つ目のSSIDと区別されてはいても、WEPが有効になっていることに変わりはないということだ。つまり、この状況でもニンテンドーDS用に設定したWEPの通信内容を盗聴されれば、そこからWEPキーが判別され、不正アクセスが可能になる危険性がある。しかも、WEPのSSIDを停止することができない製品の場合、結局はWEPの危険性を回避できないことにもなってしまう。このため、バッファローの「AirStationシリーズ」では、WEPで接続した機器がインターネット側としか通信できないように、その通信を隔離することができる。WEPの暗号が解読されたとしても、インターネット自体はつながってしまうが、家庭内のネットワークに進入したり、アクセスポイントの設定画面にログインするといった事態は防ぐことができる。また、任天堂がオンライン販売している無線LANルータ「ニンテンドーWi-Fiネットワークアダプタ」も同様の隔離機能を搭載している。

とは言え、残念ながら、マルチSSIDやマルチセキュリティ対応で、しかもWEP端末の隔離までできる無線LANルータは現状あまり多くはないのが現状だ。隔離機能を持たない製品で、セキュリティを保ったままニンテンドーDSを接続したい場合は、WEP設定したニンテンドーDS専用の無線LANルータを別途用意し、ルーティング機能を利用して、接続先をインターネットのみに制限するといった工夫が必要になってしまう。 また、こうした隔離機能を利用したとしても、WEPを解読されればインターネットには接続できてしまうため、家庭のネットワークを踏み台とされる可能性は残ってしまう。よりセキュリティを高めるにはMACアドレスフィルタリングなどの手法もあるが、これも偽装される可能性があるなど万全とは言いがたい。WPAに対応した新型のニンテンドーDS「ニンテンドーDSi」の発売を待つのが、現状では無線LANのセキュリティ面ではベストな選択肢と言えそうだ。 ■ 身の回りの無線LANセキュリティのチェックを これまで説明してきた通り、WEPは非常にもろく簡単に解読が可能な暗号化方式だと言われ続けてきたが、WEPが10秒程度で解読できてしまうという発表が行われたことで、WEP以外のセキュリティ対策を講じようという流れが強まりつつある。総務省でも今回の発表を受け、無線LAN設定はWEPではなくWPAを使うよう呼びかけている。WEP解読技術を発表した神戸大学の森井昌克教授によれば、いまだWEPを利用しているユーザーが半数を超えるという報告があるうちはWEPの解読技術を一般公開することはないものの、技術的な背景などはすでに論文でも発表しており、同様の解読ツールを作成することは困難ではないという。現状はまだ「誰もが簡単にWEPを解読できる」状況ではないものの、WEPの危険性は今後ますます高まっていくだろう。自分が被害者、もしくは踏み台などによって加害者となってしまわないよう、できるだけの対策を整えておきたい。 ■ URL 森井昌克神戸大学大学院教授によるWEP解読手法の報告 http://srv.prof-morii.net/~morii/#CSS20081009 ■ 関連記事 ・ 「WEPは10秒で解読可能」、神戸大と広島大のグループが発表 ・ バッファロー、IEEE 802.11n ドラフト2.0準拠のルータなど6製品 ・ 任天堂、無線ルータ「ニンテンドーWi-Fiネットワークアダプタ」 (清水理史) 2008/10/22 11:10 |

| BB Watch ホームページ |

| Copyright (c) 2008 Impress Watch Corporation, an Impress Group company. All rights reserved. |