|

|

|

|

|||||||||||||||||||

無線LANルータ編 |

|||||||||||||||||||

|

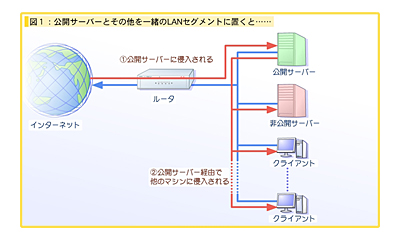

「DMZ(DeMilitarized Zone:非武装地帯)」とは、インターネットに公開するエリアを指します。家庭用ルータの中には、簡易型DMZやDMZホストなどと呼ばれる簡易版を用意した製品もあります。 ■ LANとは異なる領域を用意するDMZ。家庭用ルータは簡易型を備える インターネットに対してサーバーを公開する場合、セキュリティの観点から公開サーバーとそれ以外のマシン用に異なるLANとするのが鉄則と言えます。そうでないと、図1のように公開サーバーに侵入されてししまうと、そこを踏み台に別のマシンにも侵入されてしまう可能性があるためです。

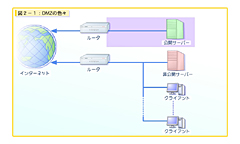

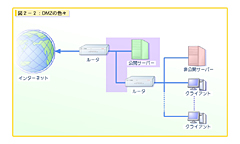

そこでもう少し手軽にという場合には、図2-2のように2台のルータを使って、その間に公開サーバーを置く方法があります。この場合は、公開サーバーに侵入されても、そこから非公開サーバーやクライアントに侵入するためにはルータを経由する必要があるので、相対的に安全というわけです。 また、ルータの中にはこうした公開用の有線LANポートを別に用意している製品もあります(図2-3)。こうしたルータを使えば、1台のルータで公開用サーバーとそれ以外の機器を分類することが可能です。

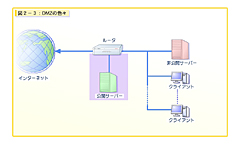

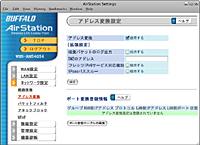

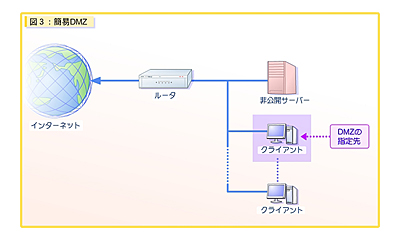

以前と比べると数は減ってきていますが、いくつかのオンラインゲームでは「ポートXXとポートXXを公開しないと遊べません」という条件がある場合があります。また、条件の中には「ポート16000以上をすべて公開する」というものもあり、こうした場合にはDMZで設定した公開サーバーの場所に、使用するマシンを移動する必要が発生し、今度はLANに接続しているそれ以外のマシンへのアクセスができなくなってしまいます。 こうした場合に使われるのが、ルータに搭載されているDMZ機能です。ただし、上述した図2-3のようなDMZポートを持つ家庭用ルータは少ないため、これらと区別するために「簡易型DMZ」や「DMZホスト」、「仮想DMZ」などと呼ばれています(画面1)。 この簡易型DMZ機能を使用した場合、インターネットから送られてきたパケットは原則として、同機能で指定したマシンへと運ばれます。図3で言えば、非公開サーバーや1番下にあるクライアントが送ったリクエストに対するレスポンスは各マシンへと届きますが、それ以外のパケットは中央のクライアントに届くようになります。つまり、インターネットから見ると、指定されたクライアントが公開エリアに設置されているマシンのように見えるというわけです。

ただ、この方式は該当するクライアントに侵入されてしまうと、他のクライアントや非公開サーバーにアクセスが可能となってしまうため、LAN側から見ると図1と同じ状況とも言えます。従って、可能であればDMZ機能ではなく、次回取り上げるポートフォワーディングなどの設定を利用することをお勧めします。 ■ URL 無線LANルータ編 索引ページ http://bb.watch.impress.co.jp/cda/koko_osa/17754.html 2007/08/20 10:54

|

| Broadband Watch ホームページ |

| Copyright (c) 2007 Impress Watch Corporation, an Impress Group company. All rights reserved. |