|

第15回:緊急警告!! 今すぐ無線LANのセキュリティを設定せよ |

||||||

|

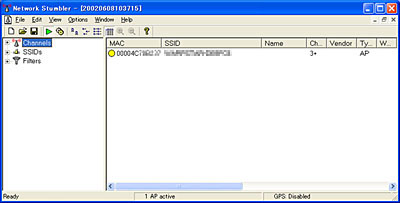

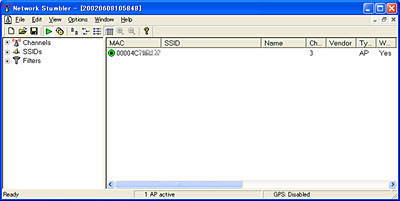

無線LANのアクセスポイントをサーチしてログを採集することができる「NetStumbler」。このソフトウェアを利用して、実際に市街地のアクセスポイントを検索してみたところ、その結果は驚くべきものとなった。無線LANユーザーは、今すぐにセキュリティ対策を施すべきだ。 ■「NetStumber」で無線LANのセキュリティ状況を調査 ここ数年で一気に普及した無線LAN。面倒な配線が不要というメリットから、企業ユーザーはもちろんのこと個人ユーザーでも数多くのユーザーに利用されている。また、有料、無料のホットスポットが数多く登場していることもあり、最近では特に注目されるようになってきている。 しかし、これらのユーザーのうち、本当に無線LANのセキュリティをきちんと意識して利用している人はどれくらいいるのだろうか? 結論から言えば、大部分のユーザーは意識していないと言える。一般的な無線LAN製品は、MACアドレスによる接続制限、WEPによる暗号化の設定によって、不正なアクセスを拒否することができるが、これらの設定をせずにアクセスポイントを稼働させているユーザーが非常に多い。 これを実証できるのが「NetStumbler」というソフトウェアだ。海外のサイトからダウンロード可能なフリーウェアで、無線LAN内蔵、もしくは無線LANカードを装着したPC上で動作させると、近くにある無線LANのアクセスポイントを自動的に検出して、MACアドレスやSSID、WEP設定の有無などを詳細に記録することができる。ケータイWatchの「本日の一品」で、ゼロ・ハリ氏によっても紹介されているので、すでにご存じの読者も多いことだろう。 今回は、筆者と編集部、そしてケータイWatchなどでおなじみのライター法林氏の協力を得て、さまざまな場所でNetStumblerを動作させて、実際にログを収集してみた。たとえば、筆者の場合は、クルマの助手席にノートPCを設置し、NetStumblerを稼働させたままの状態で20km近くを走行する、いわゆる「Wardrive」を実行し、その間に発見したアクセスポイントをログとして記録してみた。 ■ノーセキュリティのスポットを多数発見 収集したログを解析してみると、セキュリティ設定があまいアクセスポイントをかなり発見することができた。検索できたアクセスポイントの数は合計で605となったが、WEPによる暗号化がOFFになっているアクセスポイントが半数以上となる384も存在した。これには正直おどろいた。インターネット上には、すでにWEPの128bit暗号化を解読するようなツールも出回っており、必ずしもWEPだけで安全とは言えないが、それにしてもWEPによる暗号化を設定していないアクセスポイントが多すぎる。 もちろん、WEPによる暗号化は無線LANのスループットを低下させるので、意図的に設定していないユーザーも少なくないだろう。WEPによる暗号化を設定していなくてもMACアドレスによる接続制限が設定してあれば、ある程度のセキュリティは確保できる。しかし、このログを見る限りでは、意図的に設定していないというよりは、まったくセキュリティを意識していないユーザーの方が多いと推測される。 ちなみに、MACアドレスによる接続制限が設定されているかどうかまでは、NetStumblerでは判断することができない。もちろん、実際に接続してみればすぐにわかることだが、さすがに他人のアクセスポイントに勝手に接続するのは犯罪になってしまうので、ここではそのテストまではしなかった。しかし、MACアドレスによる接続制限が設定されていかどうかはトライ&エラーを数回繰り返すだけで簡単に判断することができる。つまり、NetStumblerを足がかりにすれば、他人の設置しているアクセスポイントに接続して、勝手にインターネットに接続したり、LANにアクセスしてPCの共有フォルダをのぞき見ることが比較的簡単にできてしまうわけだ。 しかも、NetStumblerのログには、ESS-IDや利用しているチャンネルなども詳細に記録される。このESS-IDが見えてしまうというのは問題だ。もちろん、Windows XPのWireless Zero Configやメーカーから提供されるユーティリティなどを使えば、ESS-IDは自動的に検索することができる。このため、現在ではESS-IDはセキュリティ上、何の役目も果たしていない。しかし、ログを見ると、メーカーが標準で設定しているESS-IDをそのまま利用していたり、さらに「ANY」や「public」などのESS-IDを設定しているアクセスポイントも存在した。これはあまりにも危険だろう。もちろん、本当に外部公開しているFREE SPOTであれば問題ないが…。

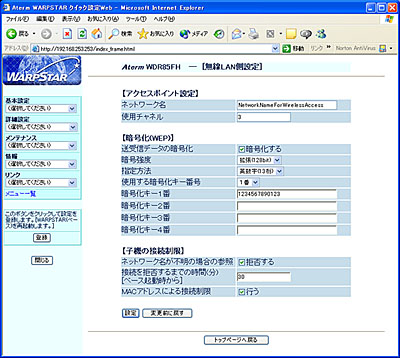

かといって、ESS-IDにパーソナルな情報を設定してしまうのも問題がある。たとえば、今回のログからは、某大手コンビニエンスストアの名前、大手デパートのPOSと思われるESS-ID、企業名や個人の名字などを多く発見できた。これらの情報がわかれば、アクセスポイントが設置されている場所をピンポイントで特定することも容易で、その企業や個人にまで絞り込んだ攻撃を受けやすくなってしまう。また、さらにその先の攻撃、たとえばLAN内部のPCにアクセスする際のパスワードのヒントとして利用される可能性も高い。 個人ユーザーではなく、企業ユーザーであれば、その先の対策として、IPアドレスをDHCPでは配布しない、Windows系のOSは使わないなどの対策が施されていると思われるが、それでも非常に危険だ。 ■いまスグにでも対策を施すべき では、このような不正アクセスからどのように身を守ればいいのだろうか? まずは、MACアドレスによるフィルタリング、WEPによる暗号化を確実に設定すべきだ。これだけで、イタズラ目的の初歩的な不正アクセスは確実に防止できる。 さらに万全を期すのであれば、ネットワーク名不明の場合のESS-ID参照を禁止する設定をしておくべきだろう。この設定が可能な無線LAN製品は、NECアクセステクニカのWARPSTARシリーズなど、製品としてあまり数が多くないが、万全のセキュリティを施したいのであれば必ず設定しておくべきだ。もしも、このような設定ができないのであれば、企業名や個人名などが類推できるESS-IDは絶対に設定しないことだ。

また、LAN側の設定にも気を配っておきたい。無線LANのセキュリティが破られれば、LANは外部から丸見えになってしまう。これは、インターネット上からの不正アクセスなどとは比較にならないほど危険で、ちょっとした知識があれば、すぐに共有フォルダなどにアクセスできてしまう。Windows 95/98/Meなどでは共有フォルダに必ずパスワードを設定する、Administratorアカウントには必ずパスワードを設定する(特にWindows XP Home Editionの場合)、Guestアカウントは必ず無効にするなどの基本的な設定を必ず行なっておくべきだろう。 このような設定なしに無線LAN製品を利用するのは、もはや無謀としか言いようがない。確かに無線LANは、以前に比べて設定が非常に簡単になり、初心者層にも幅広く普及した。しかし、その代わりに浮上してきた問題がずさんなセキュリティではお話にならない。今後はユーザーがセキュリティに対してしっかりとした意識を持つことはもちろんだが、MACアドレスによる接続制限やWEPの設定を初期設定時に必ず実施させるようにするなど、メーカー側の対応も求められてくるだろう。このような対策がずさんなメーカーの製品は、必ず淘汰されていくはずだ。 (2002/06/11 清水理史)□NetStumbler |

|

| Broadband Watch ホームページ |

| Copyright (c) 2002 impress corporation All rights reserved. |