第67回:WPAで無線LANはどう変わるのか?

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

WEPに代わるセキュリティ機能として高い注目を集めているWPA。このWPAを実際に利用するにはどうすればいいのだろうか? 今回は、具体的なWPAの使い方を紹介しながら、そのメリットやデメリットについて検証してみる。 ■WPA対応製品が徐々に登場

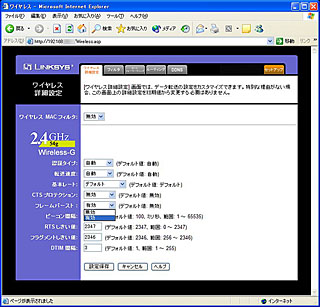

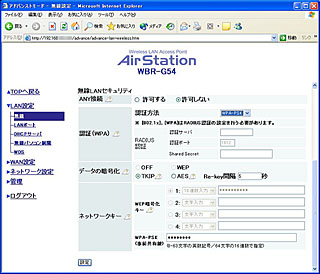

前回の連載で、現状のWEPが抱えている問題点、そしてWEPの問題を改善するための新しいセキュリティ機能であるWPAの概要について説明した。では、このWPAを誰もがすぐに利用できるのだろうか? 現状はそうはいかない。WPAを利用した安全な無線通信を行なうためには、WPAを実装したアクセスポイントとクライアントが必要になるからだ。 2003年8月9日時点、国内で手に入るコンシューマー向けのWPA対応アクセスポイントはごくわずかで、リンクシスのWRT54G、メルコのWBR-G54、WBR-B11などが存在する程度となっている。このうち、メルコの製品に関してはベータ版のファームウェアでの対応となるため、実質的にはリンクシスのWRT54Gが正式にWPAをサポートした数少ない製品となっている。 もちろん、WPAに対応した製品は今後さらに増えていく予定だ。しかし、単純にWPAの機能を搭載するだけでなく、Wi-Fi Allianceでの承認を受ける必要があるため、メーカーや製品によって対応の遅れが出ることも考えられる。今すぐにWPAを使いたいのであれば対応製品を導入するしかないが、すでに所有している製品でWPAを使いたい場合は、もう少し時間がかかることになりそうだ。もちろん、その製品がWPA対応ファームウェアを用意しない方針であればそれまでだが、WPAは基本的にはハードウェアの変更なしに、ファームウェアの変更で対応できる可能性があるものなので、対応ファームウェアの登場を待つしかないだろう。 ■WEPとは異なる設定方法 今回、WPAの検証用として利用したのは、前述したリンクシスのWRT54Gだ。ただし、WPAがサポートされているのは、2003年7月9日にリリースされた「Ver.1.30.6」以降のファームウェアとなるため、それ以前のバージョンの場合は事前にアップデートしておく必要がある。なお、その後に公開されたファームウェア「Ver.1.30.8」以降では、IEEE 802.11gのフレームバーストにも対応しており、転送速度の向上なども図られている。

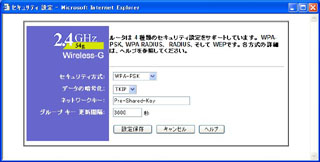

それでは、実際の設定方法を紹介していこう。WPA設定は、WEPと同じ設定画面の中に用意されている。まずは、セキュリティ方式を選択する。標準ではセキュリティ方式として「WEP」が選択されているが、ここに新たに「WPA-PSK」、「WPA-RADIUS」、「RADIUS」という3つの選択肢が追加されている。

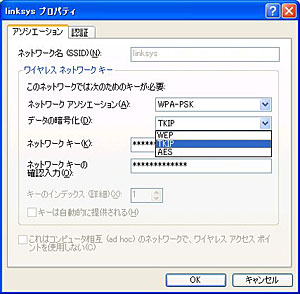

WPA-RADIUSやRADIUS(暗号化にはWEPを利用)は、文字通りRADIUSサーバーを利用したIEEE 802.1xの認証方式だ。この方式を選択した場合、ネットワーク上にRADIUSサーバーが不可欠となるため、家庭などで利用する場合は「WPA-PSK」で設定することになる。WPA-PSKでは、PSK(Pre-Shared Key)による簡易的な認証が可能となるため、RADIUSサーバーを用意しなくても済む。このような認証という概念は、これまでのWEPにはなかったものであるため、WPAを初めて利用するユーザーにとっては、ここが設定の第一関門になるだろう。 続いて、暗号化方式を選択する。WPAではTKIPとAESの2種類の暗号化方式が利用できるが、個人的にはAESをおすすめしたいところだ。どちらも一定時間間隔で暗号化キーを変更できる点は同じだが、暗号化のアルゴリズムに違いがあり、AESの方が強固となる(詳細については前回の連載を参照)。また、具体的な理由については後述するが、処理速度もAESの方が圧倒的に速い。 ここまでの設定が済んだら、「ネットワークキー」を設定する。これは、前述したWPA-PSKのPre-Shared Keyとして利用される。WEPのときのように64bitならASCIIで5文字、16進数で10文字といった制限はなく、8から63文字の半角英数字で比較的自由に設定することができる。 ただし、いくら自由度が高いと言っても、ネットワークキーに単純なものを設定するのは避けるべきだ。いくらWPAが高度なセキュリティ機能を備えているとは言っても、それは暗号化のプロセスが強化されているに過ぎない。無線通信を傍受されて、そこからキーを解読されることは防げても、推測によって正規のネットワークキーと同じものが外部で使われれば、内部的には正規の手順を踏んだ接続と判断され、アクセスポイントへの接続が可能になってしまう。 よって、WPAで実際に安全な通信ができるかどうかは、この設定次第ということになる。多少面倒でも、複雑かつ長いネットワークキーを設定し、外部から推測されないようにしておくべきだ。 最後に、「グループキー更新間隔」を設定する。これは、暗号化に利用するキーをどれくらいのタイミングで更新するかという設定だ。TKIPの場合でもAESの場合でも、ここで設定した秒数ごとに利用する暗号キーが変更される。0から99,999秒(約27時間)までの値を設定できるが、この理由も後述するが、通常は3,600~7,200秒程度(1~2時間程度)で設定しておけば十分だ。ただし、「0」に設定すると暗号キーが一切更新されないので、「0」は避けるべきだろう。 ■限られるクライアント環境 ここまででアクセスポイント側の設定は完了となるので、続けてクライアントの設定をしていく。ただし、クライアント側の設定をするときは、利用するOSに注意したい。WPAによる通信を行なうには、アクセスポイント側だけでなく、クライアント側もWPAに対応している必要があるのだが、現状、WPAをサポートするクライアントはWindows XPのみとなっている。それも、標準ではサポートされておらず、今年の3月にマイクロソフトからリリースされたWPA用のアップデートをWindows Updateなどからインストールしておかなければならない。 これまでにも、無線LAN機能を標準でサポートしないOS向けに、メーカーからユーティリティが提供されていたことを考えれば、これと同様の方法で他のOS向けのWPAユーティリティが提供される可能性もある。ただし、WPAではIEEE 802.1xをサポートしなければならないなど、開発の手間やコストがかかるため、すぐに登場するとも考えにくい。場合によっては、WPAをWindows XPのみで利用できる機能と位置づけられる可能性もあるが、企業ユーザーを中心にWindows XP以外のOSの利用頻度はまだまだ高いという状況もある。このあたりは、メーカーがどのような対応をしてくるのか、今後の動向が期待されるところだ。 とは言え、今の段階ではWindows XPでしか利用できないので、その設定方法を紹介しておこう。前述したように、アクセスポイント側では、セキュリティ方式(認証方式)、暗号化方式、Pre-Shared key、キーの更新時間の4項目の設定が必要だった。このうち、キーの更新時間はアクセスポイント側が制御する機能なので、クライアント側での設定は必要はない。よって、3項目を同様に設定していけばいいことになる。 ただし、これの設定が、またわかりにくい。というのは、Windows XPの設定画面で使われている一部の用語が独特だからだ。具体的には、アクセスポイントで言うところのセキュリティ方式(認証方式)が「ネットワークアソシエーション」という言葉になっているからだ。「アソシエーション」などという難しい言葉を使われても、普通はわからない。しかも、標準で選択されているのは「開いています」という無理矢理日本語訳にしたわかりにくい言葉だ。これは何とかならないものなのだろうか? まあ、愚痴を言ってもしかたがないのだが、とにかくクライアント側のネットワークアソシエーションには、アクセスポイント側でセキュリティ方式に選択した方式と同じ「WPA-PSK」を選択する。そして、暗号化方式で「TKIP」、または「AES」を選択し、最後に「ネットワークキー」に、アクセスポイント側で設定したPSKと同じものを入力すれば設定は完了となる。これで、無事にWPAによる暗号か通信が可能となるわけだ。

■WPAの実力は? では、このように設定したWPAの実力はどれほどのものなのだろうか? と言っても、残念ながら筆者には暗号を解読する知識もなければ時間もないので、セキュリティの安全度のついて実証することはできなかった。 そこで、今回は速度を検証してみることにした。数年前に無線LAN製品が登場した当初、WEPによる暗号化を設定すると通信速度が低下するという問題があった。そもそも、無線LANのセキュリティ機能があまり使われないのは、設定が面倒でわかりにくいことにあるのだが、このように速度の低下を嫌って暗号化を設定しなかったユーザーも多かった。いくらWPAが強固なセキュリティを実現していても、この問題が再発すれば、やはり普及の障害のひとつになり得る。すでに、WPAでも設定の難しさや手間の問題は前述したように表面化しているのだからなおさらだ。 速度を計測してみた結果は以下の表の通りだ。興味深いのはTKIPの速度だろう。WEP、およびAESを暗号化方式に指定した場合は、ほとんど速度の低下が見られなかったのに対して、TKIPを利用した場合は3割程度(5~6Mbps)の速度低下が見られた。

これは、WEPとAES、そしてTKIPの処理に違いがあるからだ。最近の無線LAN製品でWEPによる速度低下がなくなったのは、WEPによる暗号化をハードウェアで処理できるようになったからだが、これと同様にAESでもハードウェアによる暗号化処理が可能となっている。しかし、TKIPはハードウェアでなく、ソフトウェアで暗号化処理を行なっている。このため、TKIPとそれ以外で速度の差が現れたというわけだ。 では、なぜTKIPはハードウェアではなく、ソフトウェア処理となっているのだろうか? これは互換性を保つためだ。もともと、WPAは既存のWEPの弱点を補うべく登場した技術だが、この際、既存のハードウェアを使ってセキュリティを強化することが前提とされていた。ハードウェアの変更が伴うとなれば、ユーザーは既存の無線LAN製品をすべて置き換えなければならないからだ。このため、ファームウェアの変更のみによってサポートできるように、ソフトウェアでの処理が行なわれているわけだ。 これに対して、AESは、このような互換性を考慮しない方式として設計されたため、ハードウェアでの処理が可能となっている。実際、IEEE 802.11b製品の一部ではAES用のハードウェアを搭載しないために、TKIPは利用可能でもAESには対応しないケースもある。よって、IEEE 802.11gのみのネットワークを構築する場合であれば速度的に有利なAESを利用し、互換性を重視する場合はTKIPを使うという利用方法になるだろう。 ちなみに、今回のテストでは暗号キーの更新タイミングをいろいろと変更してみたが、これによる速度の低下は見られなかった。今回のファイル転送テストで用いたファイルは50MB程度で、時間にして20秒程度で転送が完了するものだ。よって、10秒や1秒に設定した場合は、転送中にキーが数回更新されているはずである。しかしながら、この差は実際の速度には表れることはなかった。実際、内部的にどのようなしくみでキーが更新されているのかは不明な部分も多いのだが、キーの更新による速度低下は発生しないものと考えてよさそうだ。 ただし、個人的には、それほど短いタイミングでキーを更新する必要はないと考えている。前回の連載で解説したが、WEPで電波を傍受し、そこから暗号を解読するには、数時間程度パケットをキャプチャしなければならない。よって、これよりも短いタイミングで暗号キーを更新していれば済む問題だ(そもそもTKIPではIVの拡張などによってこの方法すら利用できないが…)。もちろん、今後、WPAの脆弱性が発見される可能性もあるが、少なくとも今の段階では、実質的には1時間程度で暗号キーを更新するようにすれば、十分なセキュリティが確保できると言える。 ■機能的に優れていても運用にはまだ問題がある このように、WPAは、非常に高いセキュリティを実現でき、しかも速度的な問題もないため、WEPに代わる新しいセキュリティ技術にふさわしいものであることが確認できた。このような最新の機能をいち早くユーザーに提供したリンクシスの姿勢は、高く評価したいところだ。 しかしながら、いくらセキュリティ面で優れた機能を持っていたとしても、現状のままでは普及が難しいと思える部分も多い。今のWPAは、クライアント側のOSがWindows XPに限られているうえ、設定も誰もが簡単に使えるようなものではない。そもそもWEPすら利用していないユーザーが多いことを考えると、この機能がユーザーに浸透するのは相当に難しいと言える。 今後、無線LAN製品では、WPA対応ということが製品のセールスポイントのひとつになっていくと考えられる。もちろん、それはそれで良い。しかし、先日、「電子情報技術産業協会(JEITA)は、無線LANのセキュリティに関するガイドラインを制定」というニュースがあったように、すべてではないにしろ、セキュリティの重要性をユーザーに認識させるのはメーカーの責任による部分が大きい。 メーカーとして、WEPはもちろんのこと、この新しいWPAをいかにユーザーに使わせるかに注力しないと、実質的には何も状況が変わらない可能性が高い。WPAをどのように製品に取り込んでいくのか? 技術的な問題よりは、このようなメーカーの姿勢に注目していきたいところだ。 (2003/08/12 清水理史)

□関連記事:イニシャルB 第66回:WPAで無線LANはどう変わるのか? |

||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

| Broadband Watch ホームページ |

| Copyright (c) 2003 Impress Corporation All rights reserved. |

|