|

||||||||||||||

その25「公開鍵暗号方式とは」 |

||||||||||||||

|

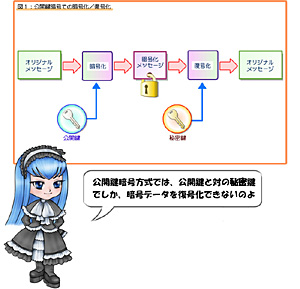

■ 公開鍵暗号とは 前回は、共通鍵暗号について説明しました。ここで、共通鍵暗号をインターネットで使う場合に問題になるのは「鍵の受け渡し」であるという点も、ご理解いただけたかと思います。これは、暗号の性質というよりも、暗号化と復号化に同じ「鍵」を使う場合には避けられない問題です。この問題に解決案を出したのが、公開鍵暗号という方式です。名前の通り「鍵を公開する」、つまり誰でも鍵をアクセスできる状態に置いておくという方式により、鍵の受け渡しに関する問題がかなりクリアされることになりました。 普通に考えれば、「鍵を公開してしまったら、鍵の意味がないのでは」と思われるかもしれません。厳重な金庫の上に鍵と暗証番号を置いておくとか、クレジットカードの裏に暗証番号を貼っておくような方法を想像するのならば、確かに鍵の意味がないように思われるでしょう。そこで今回は、この点についてもう少し詳しく説明していきましょう。 ■ 2種類の鍵 一般に「鍵」は、開ける場合と閉める場合で同じものを使います。家の鍵しかり、金庫の鍵しかりです。従って、その家なり、金庫なりを使う人は、必ず鍵を持っていなければなりません。これが、不特定多数で鍵を共有できない最大の理由だったりもします。ところが、不特定多数が鍵を持たずに利用できるものもあります。代表例は「郵便ポスト」です。郵便ポストでは、誰でも投函することができます。しかし、投函はできても取り出せるのは、ポストの鍵を持った郵便局の係員です。この例の場合、投函には鍵がいらないので、ちょっと適切な例ではないのですが、広義にはポストの投函口から手紙を投函するという行為が鍵をかける行為の一種と考えるとわかりやすいでしょう。 こうした仕組みをインターネット上で実現するのが、公開鍵暗号方式です。まず、公開鍵暗号の仕組みを簡単に説明すれば、図1のようになります。暗号の利用者は、あらかじめ「公開鍵」と「秘密鍵」という、2つの鍵を用意します。 郵便ポストの例で言えば、公開鍵とはポストの投函口、秘密鍵はポスト本体についてる扉の鍵のようなものです。実際に暗号を使う場合、公開鍵を使って暗号化を行ないますが、その公開鍵を使って復号化することはできません。復号化するには秘密鍵が必要になります。その逆もまた真なりで、秘密鍵を使って暗号化したデータは公開鍵でしか復号化できません。

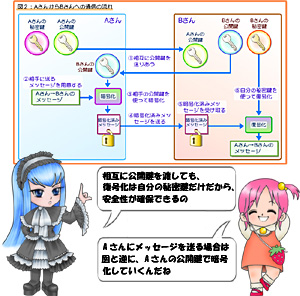

この仕組みの素晴らしい点は、公開鍵を文字通り公開してしまっても、実害がないことです。悪意を持った利用者が公開鍵を入手したところで、暗号化メッセージを解読することはできません。せいぜいが、ゴミメッセージを暗号化して送りつけることができる程度でしょう。 公開鍵を改竄して再配布、というのはもう少しシビアな問題ですが、これは運用面でカバーできる範囲ですし、改竄された公開鍵で暗号化されたデータは誰にも読めなくなるだけなので、暗号が破られる危険性はなくなります。 ではこれをどうやって使うかという話になります。図2は、AさんとBさんが公開鍵暗号を使って通信する、つまりこの図の場合ではAさんからBさんへメッセージを送る例です。まず、お互いに2種類の鍵を用意した上で(1)、相互の公開鍵を送り合います。次にAさんはBさんに送るメッセージを用意して(2)、Bさんの公開鍵を使ってメッセージを暗号化し(3)、それをBさんに送ります(4)。 Bさんはこれを受け取ったら(5)、自分の秘密鍵を使ってこれを復号化し(6)、元のメッセージを受け取るという仕組みです。逆に、Bさんからメッセージを送る場合は、Aさんの公開鍵を使って暗号化すれば済むわけで、非常に便利なことがわかります。

■ 実際の公開鍵暗号 この公開鍵暗号は、共通鍵暗号の欠点を補うものとして幅広く利用されています。「それでは、共通鍵暗号は要らないじゃないか」というようにならないのは、公開鍵暗号にもそれなりに欠点があるからです。公開鍵暗号の仕組みが1976年に発表されて以来、さまざまな方式のアルゴリズムが開発されてきていますが、全体的に共通するのは「効率が悪い」ということです。アルゴリズムによって細かな数値は変わってきますが、例えば56bitのDESと同等の強度(=破られにくさ)を持つ公開鍵暗号を作る場合、鍵の長さは384bitが必要になるとされます。 前回紹介した通り、すでに56bit DESでは強度が十分にないということでDESを3回施す3DES(トリプルDES)という方式が一般的になっている現在では、これと同等の強度を持たせようとすると公開鍵の鍵長は2,000ビットを超えてしまいます。 暗号化/復号化の処理は、鍵の長さが長いほど手間がかかるわけで、複雑な通信をすべて公開鍵暗号で行なうのは非効率なわけです。第22回でSSLを取り上げましたが、実際の通信手順を見ると最初だけは公開鍵暗号を使っていますが、その後は共通鍵暗号に切り替えています。これは、公開鍵暗号で全部通信するとあまりに効率が悪いからであり、公開鍵暗号の利用には共通鍵を送るまでにとどめているわけです。 とはいえ、複雑な通信が発生しないケースでは、公開鍵暗号は十分実用的です。例えば、メールを暗号化するPGPや、電子証明書(PKI)といった用途には、公開鍵暗号が全面的に利用されています。このあたりについては、次回以降でもう少し掘り下げて見ましょう。

2005/02/07 11:01

|

| Broadband Watch ホームページ |

| Copyright (c) 2005 Impress Corporation, an Impress Group company. All rights reserved. |