|

|||||||||||||||||||||

その41「ネットマスクの仕組み」 |

|||||||||||||||||||||

|

■ ネットマスクって何?

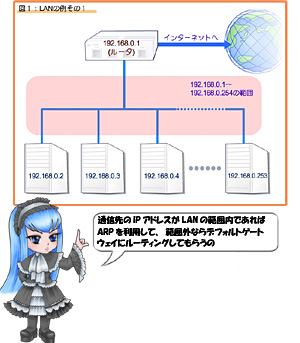

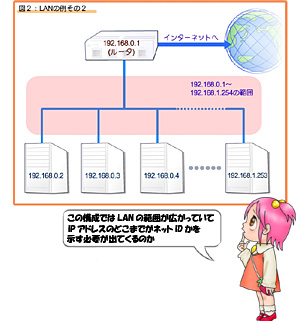

まずは、図1のようなLANを考えてみてください。“192.168.0.1”というIPアドレスを持つルータがあり、この下に“192.168.0.2~192.168.0.253”という範囲で各ホストがぶら下がっているという構図です。 この場合、LANの範囲は図1で赤く囲った部分、IPアドレスで言えば“192.168.0.1~192.168.0.254”の範囲になります。そこでIPアドレスがこの範囲に収まっている場合は、前回取り上げた「ARP(Address Resolution Protocol)」を使ってIPアドレスの解決を行なうことになりますし、この範囲外のIPアドレスが来たら、デフォルトゲートウェイ(この場合ルータである192.168.0.1)にパケットを投げてルーティングしてもらうことになります。 図1の例は、ちょうどクラスCのIPアドレスを使っているのでわかりやすいですが、では図2のようなケースはどうでしょうか。こちらではLANの範囲が“192.168.0.1~192.168.1.254”まで広がっています。このケースだと、クラスCを少しだけはみ出しています。これは32回目の最後で少しだけ触れたクラスレスで構成した例ですが、こういう場合、クラスCの枠に従ってIPアドレスをネットIDとホストIDに分けると正しく動作しないわけです。

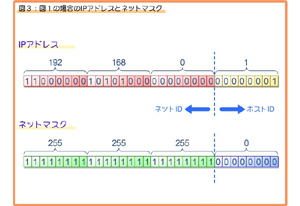

そこで、「IPアドレスのどこまでがネットIDか」を示すものが必要になり、これを実現するのがネットマスクというわけです。例えば図1の場合、LANのネットマスクは“255.255.255.0”、図2では“255.255.254.0”になります。図1のIPアドレスとネットマスクを、2進法で示したのが図3になります。要するにネットマスクというのは、32bitのIPアドレスの中で、ネットIDに当たる部分を1で埋めたものということになります。ですので、図2のケースでは図4のようになるわけです。

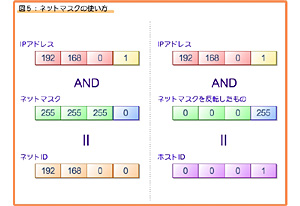

■ なぜこんなフォーマットなのか?

こうした論理演算や反転といった処理はコンピュータが得意とする処理なので、IPアドレスの処理を簡単に行なえるというわけです。前回のARPの中でも触れましたが、別のマシンと通信する場合、1番最初にそれがLAN内のマシンか否かの判断を行なわなければなりません。 このケースでは、自分のIPアドレスとネットマスクから、自分のネットIDを算出、同様に相手のIPアドレスとネットマスクから相手のネットIDを算出し、この2つが一致していればLAN内、一致していなければLAN外と判断するわけで、レスポンスよく通信を行なうためには、こうした処理を高速に行なえるようにする必要があり、その結果がこのフォーマットになったわけです。 ちなみにネットIDの表記ですが、図1の場合は“192.168.0.0/24”、図2の場合は“192.168.0.0/23”と書きます。この2つ、値だけ見ているとどちらも“192.168.0.0”になってしまい、実際には何ビット分がネットIDなのか区別できません。そこで、“/”の後にネットIDの有効な長さを追記することで、誤解のないようにしているわけです。

2005/06/13 11:03

|

| Broadband Watch ホームページ |

| Copyright (c) 2005 Impress Corporation, an Impress Group company. All rights reserved. |