|

||||||||||||||||||

その22「SSLの役割」 |

||||||||||||||||||

|

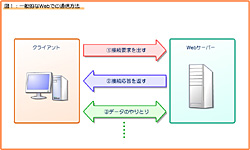

■ SSLとは SSLとは「Secure Sockets Layer」の略で、特にWebブラウザとサーバーの間で暗号化通信を行なう場合に利用されている暗号化手段です。例えば、インターネット経由でショッピングをする場合などで、自分の氏名や住所、電話番号やクレジットカード番号などの個人情報をWebフォームで記載しなければいけないケースは多々あります。こうしたケースで、盗聴/傍受などの手段で個人情報が流出してしまったり、サイトのなりすましなどで、偽のサイトに情報を入力してしまったりといったことを防ぐための方法がSSLになります。 ■ SSLの必然性

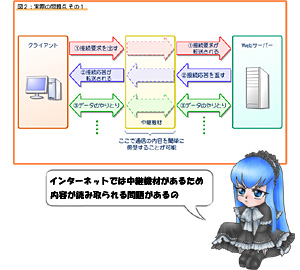

ここでクライアントとWebサーバーが直接接続されていれば、この手順で別段不都合はないのですが、インターネットを利用する場合は図2のように実際はさまざまな中継機材が間に入っています。ここでパケットを傍受された場合、内容が簡単に読み取れてしまうのが第1の問題点です。 キャプチャツールを使えばデータを(Webサーバーやクライアントに気づかれないように)傍受するのは容易ですし、Webサーバーとの間でやりとりされるHTTPプロトコルは基本的に平文でやりとりされますから、理解にはなんの困難もありません。 あるいは、ホットスポットなどの暗号化が施されていない無線LANアクセスポイントから接続する場合、電波を直接ひろって傍受が可能です。これも図2と同じ問題として分類できるでしょう。また、単に傍受だけでなく、途中で改ざんされてしまう可能性もあるので、これらは防止しなければなりません。

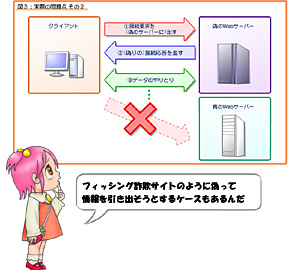

第2の問題は、最近非常に話題になっている「なりすまし」です。「フィッシング(Phishing)詐欺」と言ったほうが、むしろわかりやすいかもしれません。これは要するに、あたかも信用あるサイトに接続されているかのように見せかけ、実は偽のサーバーに接続させるという仕組みです(図3)。 余談ですが筆者のところにも、ほとんど毎日のようにフィッシング詐欺メールが届きます。その多くがプロバイダーからのメールを装って、「あなたのアカウント支払いに指定されたクレジットカードの番号が間違っている。改めて正しいクレジット番号を入力しなさい」などといった類の内容なのですが、指定されたURLは一見プロバイダーのものに見えて、実は全然違うアドレスだったりします。 このなりすまし、根本的にはブラウザ側のURL解釈の隙を突くものですから、根絶にはブラウザ側の対策が不可欠なのですが、「指定されたURLを疑わずにアクセスしてしまう」というHTTPプロトコルの側でも何らかの対処をしたほうが、二重三重の防御となるから安心という話です。具体的には、「http://bb.watch.impress.co.jp/」ではじまるようなURLを指定されてアクセスする場合、それが本当に「bb.watch.impress.co.jp」というサイトかどうかを、確認する手段を持たせようというわけです。SSLは、こうした2つの機能を持たせるプロトコルです。

■ SSLの動作 SSLを最初に考え出したのは、かのNetscape Communicationsです。Netscapeはかつて、ブラウザは無料で配布しつつ、これと組み合わせるサーバーを有償で販売することで利益を上げようとしました。従って、サーバー側には他の無償ソフトでは得られない付加価値がなければいけないわけですが、こうした付加価値の1つとして提供されたのがSSLによる通信の暗号化です。このSSLは、その後IETFによる標準化が行なわれ、TLS(Transport Layer Security)としてRFC2246で規定されるなど一般的な手法になり、今ではApacheやIISなどでも普通に利用することが可能になっています。ちなみに、SSLとTLSは同じ物ではないのですが、SSL Version 3.0はTLS 1.0と非常に良く似ているため、両方をサポートした実装は少なくありません。

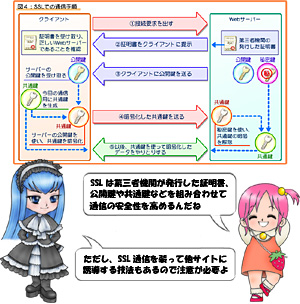

(1)クライアントがWebサーバーに接続要求を出す (2)Webサーバーが接続要求に対する応答に次いで、証明書をクライアントに送る この証明書とは、第三者機関(Verisignなど)が「確かにこのサーバーはこの組織に所属するものです」ということを証明するもので、これをクライアントが受け取って、リクエストを出した先と証明書の示す先が一致することを確認するという手順により、なりしましが防げるわけです。 (3)Webサーバーが、公開鍵と呼ばれる鍵をクライアントに送る SSLでは公開鍵暗号と呼ばれる方式を使うのが一般的ですが、これはあるデータを暗号化するための鍵と、それを復号化する鍵が別々になっており、公開鍵を使って暗号化したデータを復号することができないという仕組みです。このため、クライアントに公開鍵を平文で送り、それが傍受されても実害はないわけです。 (4)クライアントは公開鍵を受け取りますが、それとは別に共通鍵と呼ばれるものを生成する 例えば、双方が公開鍵を送りあって通信すれば、データの暗号化は実現できるわけですが、毎回同じ鍵を使って大量のデータをやりとりしていると、そこから暗号の解読がしやすくなるという脆弱性があります。 第二次世界大戦中、連合軍と枢軸軍はお互いに暗号通信の解読にやっきになりました。しかし、大体は同じ暗号手順を長く使ったために、そこからパターンを読み取られて破られるという故事があります。 これは現在も同じことで、どんなに長大なキーを使っても、繰り返し使っていれば、どんどん破られる可能性が高まるので、鍵はなるべくこまめに変えるのがセオリーです。そこで、セッションの度に共通鍵は作り直されます。その作り直した共通鍵は、先ほど受け取ったサーバーの公開鍵を使って暗号化され、Webサーバー側に送り返されます。 (5)Webサーバーは暗号化された共通鍵を受け取り、自分の秘密鍵を使って暗号化を解除する この時点で、Webサーバーとクライアントは、同じ共通鍵を持つことができたので、以後はこの共通鍵を使って双方が通信するという形になります。 ■ SSLの応用 このSSLを利用することで、Webサーバーとの通信を安全に行なうことができるようになったわけですが、それ以外の場合でもこうした暗号化通信を行ないたいという要望は当然あります。このため現在では、NNTP/LDAP/FTP/Telnet/IMAP4/IRC/POP3といったプロトコルに対するSSL/TLS対応も規定されています。ただ、実装はあまり進んでおらず、次回に紹介するSSHを応用した暗号化通信の方が、ポピュラーだったりするのは少し面白いところです。ちなみにSSLを使えば、なりすまし対策は万全か? というと、そうとも言えないのが実情なのは少し困ったところではあります。それもSSL自体を破るといった話ではなく、これまたWebブラウザやWebサーバーの間隙を縫って、あたかもSSL通信を行なわせているように見せかけ、他のサイトに誘導するといった技法が最近は登場しており、まだまだいたちごっこは続きそうです。

2005/01/17 10:59

|

| Broadband Watch ホームページ |

| Copyright (c) 2005 Impress Corporation, an Impress Group company. All rights reserved. |