|

||||||||||||||

その28「Outbound Port25 Blockingとは」 |

||||||||||||||

|

■ Outbound Port25 Blockingとは Outbound Port25 Blockingという言葉を、最近次第に聞くようになってきました。例えば、NTT-MEが運営する「WAKWAK」では、2005年に入ってからOutbound Port25 Blockingを開始したことを発表しています。こうした動きは、今年は他のプロバイダーも追従しそうな動きになっています。さて、このOutbound Port25 Blockingとは何かというお話ですが、スパムメールを規制するための方法です。その前に、第19回目で紹介したSMTPの話を思い出してください。この中の図3で、第三者の立場のSMTPサーバーを使ってメールの送受信を行なうという方法を示しましたが、Outbound Port25 Blockingではこの方法を阻止することが可能になります。 もっと広く言えば、Outbound Port25 Blockingとはスパムメールを送りにくくすると同時に、送られた場合の対処を迅速に行なうための手段というのが正確なところでしょう。要するにスパムメール対策なわけです。 ■ スパムメールの送られ方のおさらい

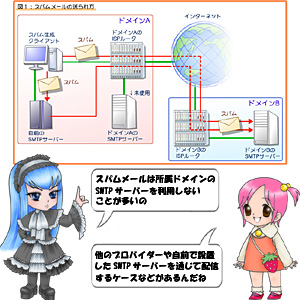

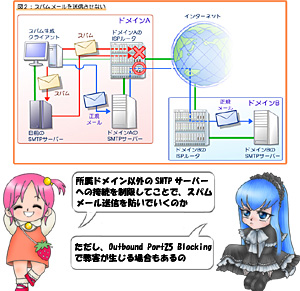

さて、このスパム生成クライアントですが、これがスパムメールを送り出す時に、ドメインAのSMTPサーバーを使うことはまずありません。というのは、最近のプロバイダーはメールの送り出しパターンを見て、スパムメールだったら拒否するといった機能を備えているところが多い上、メールヘッダの偽造が難しい(発信元が簡単にばれてしまう)といった問題があるからです(*1)。 そこで、例えばウイルスに感染したPCなどの場合は、直接相手のプロバイダーのSMTPサーバーにアクセスしてメールを送り出します。ただし、この方式だと大量のメールを送るのには時間がかかるため、スパムメール業者などは自前でSMTPサーバーを立て、ここからスパムメールを配信したりします。いずれにせよ、ドメインAのSMTPサーバーを使わないのがコツなわけです。 *1:ヘッダの偽造自体は可能ですが、そこにプロバイダー側の「まともな」メールヘッダが付加されてしまうので、結局バレます。 ■ Outbound Port25 Blockingの手法 では、これを防ぐにはどうしたら良いかという点ですが、1番効果的なのはクライアントが他のSMTPサーバーに直接アクセスできないようにすることです。この場合、ドメインAからインターネットに接続するルータの所で、不用意に他のドメインのSMTPサーバーへアクセスできないようにしてしまえば、直接接続の場合も、ドメイン内に自前のSMTPサーバーを立てる場合も、ルータで止められてしまうため、図2にあるようにメールをドメインAの外に送り出すことができません。一方、ドメインAのSMTPサーバーを使う場合はそのまま通す設定にしておけば、通常のメールは問題なくやりとりできることになります。こうしたSMTPサーバーへのアクセスを制限するのが、Outbound Port25 Blockingというわけです。 ちなみになぜこういう名前かというと、SMTPサーバーにアクセスするには25番ポートを使うからです。Outboundとは、プロバイダーの外にパケットが出る方向という意味で、要するにプロバイダーの外の25番ポートへの接続を遮断するという、そのままのネーミングなわけです。何か難しそうに聞こえるかもしれませんが、そういう意味では大したことは言っていません(笑)。

■ Outbound Port25 Blockingの弊害 スパムメール対策には効果的なこの方法ですが、弊害もあります。例えば、自宅から会社のメールサーバーにアクセスしてちょっと業務のメールを……なんてことは、この対策で一切不可能になってしまいます。このため、VPNを使って会社のネットワークに接続するとか、プロキシを使う、会社のSMTPサーバーに25番以外のポートを空けてもらう、あるいは会社にはSMTP over SSH/SSLで接続するなどの方法を取らなければなりません。 また、SMTPを使わずにSubmissionポートを使う(これは次回お話しします)などの方法もありますが、いずれの方法も相手側の設定が必要になるわけで、簡単に対処できる問題ではありません。ただ、こうした不便さが発生することを勘案しても、スパムメールを減らす方が優先であるという判断が下されたわけで、スパムメールのトラフィックがインターネット全体の数割に達するという現状では、やむを得ない措置と言えるかもしれません。

2005/02/28 11:04

|

| Broadband Watch ホームページ |

| Copyright (c) 2005 Impress Corporation, an Impress Group company. All rights reserved. |