|

||||||||||||||||||

その23「SSHの仕組みと応用」 |

||||||||||||||||||

|

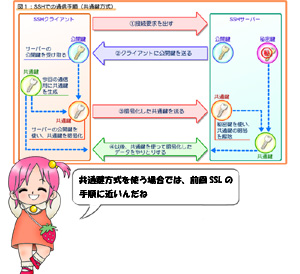

■ SSHとは SSHとは「Secure SHell」の略で、リモートからUNIXのシェルを使用する場合に暗号化を施すというもので、前回説明した「SSL」と非常に良く似たものです。SSHは本来、リモートからUNIXを使うときに、途中で通信の傍受や改ざんなどがされてしまわないようにするためのものでした。しかし、これを利用してさまざまな通信をさせようという拡張が行なわれており、また比較的簡単に実装できることや、ほとんどのLinuxディストリビューションが標準でSSHを搭載しているといったことから、広く利用されるに至っています。 ■ シェルというもの まず最初に、UNIXのシェルについて簡単に説明しておきます。このシェルというのは、UNIXにおいてはユーザーとの直接的なインターフェイスを提供するプログラムです。こうしたものを「コマンドインタープリタ」と呼びますが、昔のMS-DOSならば「COMMAND.COM」、今のWindowsで言えば「Exploler」や「デスクトップ」、Mac OSで言えば「デスクトップ」(Mac OS Xからは下でUNIXが動いている関係で、コマンドインタープリタ=シェルになってしまったりしていますが)、といったものがこれに該当するでしょうか。つまり、UNIXにおいてはこのシェルが動けば、基本的にはUNIXでできるすべてのことがシェルから呼び出すことが可能になります。この汎用性が、SSHをSSLより使い勝手の良いものにしています。SSLはWebのアクセス“のみ”をメインとしたもので、その後NNTP/LDAP/FTP/Telnet/IMAP4/IRC/POP3などもカバーされたのは前回説明した通りですが、いずれも特定のプロトコル専用であって、汎用的というわけにはなかなか行きません。これに対してSSHでは、とにかくSSHを経由して動作すれば、どんなプロトコルでもSSHの恩恵にあずかることが可能だという点が、SSLと異なる点です。 ■ SSHの仕組み さて、まずは基本的なSSHの仕組みについて紹介します。SSHもSSLと同様に、通信の暗号化とサーバーの認証を提供するほか、SSLにない概念としてユーザーの認証機能も提供します。SSLの場合は、不特定多数のWebクライアントと通信することが多いので、ここでユーザー認証を入れてもどうしようもないという話もあり、基本的なレベルでのユーザー認証の仕組みは含まれていません。これに対してSSHでは、サーバーにログインして利用するという形態となるため、ユーザー認証が必須であり、これが当初から含まれています。 その代わりといっては何ですが、サーバー認証に関してはSSLほど厳密ではありません。SSLの場合、サーバー側で第三者機関による証明書を使うのが前提となっています。ただ、このためには第三者機関に費用を払って証明書を発行してもらう必要があり、Webサーバーによるショッピングモールといったケースはともかく、自分で立てたLinuxサーバーに接続する際に、「いちいちこうした立派な証明書を用意してはいられない」という話は当然出てきます。 このため、通常SSHサーバーは“finger print”と呼ばれるホスト固有の値を生成し、このfinger printの値をクライアントに提示するという形をとります。この方式だと、最初の1回目に接続する場合には相手が正しいサーバーかの判断はできませんが、2回目以降は前回入手したfinger printと比較することで、同じサーバーに接続しているかどうかを判断できるという仕組みです。

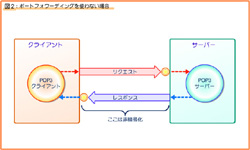

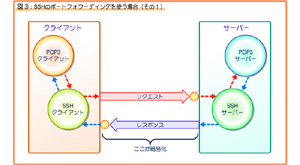

もう1つは公開鍵方式です。これはサーバーとクライアントの間で、お互いの公開鍵をあらかじめ交換しておくというものです。こうすれば、事前に交換した公開鍵を通じて共通鍵を受け渡し、以降は共通鍵を使ってサーバーとクライアント間の通信を各々暗号化すれば良いわけです。 この方式の欠点は、最初にお互いが公開鍵を交換し合わなければいけないところでしょう。ただ、例えば筆者が自分の立てたサーバーと通信するといった場合は、安全なLANの中で交換しあっておくという方法が可能なので、使い方に応じてこのあたりは使い分けるのが賢明でしょう。 ■ さまざまなSSH さて、SSHには大きく3種類のバージョンがあります。そもそもSSHを作成したのはフィンランドのTatu Ylonen氏ですが、彼はその後1995年にSSH Communications Securityという会社を興し、現在もこの会社のCTOを務めています。この会社は商用のSSHを販売することを目的としており、この結果SSHを自由に使うことができなくなってしまいました。厳密に言えば、SSHにはVersion 1とVersion 2があるのですが、後者のVersion 2が商用製品として提供される形になり、おおむね無償で利用できるのはVersion 1のみとなってしまいました。Version 1とVersion 2は内部のプロトコルが異なっており、Version 2がより安全なものです。また、両者の間に互換性はありません。 そこで、SSHの枠組みを変えないようにしつつ、SSH Version 2で使われている特許に抵触しない範囲でSSH Version 2とほぼ同じ機能を提供しようという取り組みがOpen SSHです。このOpenSSHは完全に無償で利用できるため、今ではほとんどLinuxディストリビューションがこれを実装しています。 このOpenSSHは、OpenBSDプロジェクトによって開発されており、まずOpenBSD 2.6に実装されて登場しました。その後は、さまざまなプラットフォームに移植されており、主要なプラットフォームとしてAIX/HP-UX/Irix/Linux/NeXT/SCO Unix/SNI/Reliant Unix/Solaris/Digital Unix/Tru64/OSF/Mac OS X/CygwinといったUNIXベースのOSがラインナップされています。また非UNIX OSに対してのOpenSSH互換SSHも開発されており、WindowsやMac OS、Palm OS、Javaなどが、すでにSSH対応になっています。 ■ SSHの応用 さてこのSSHですが、現在提供されているのはTELNET/RLOGINの代わりになるSSHのほかに、FTPの代わりとなるSFTP、およびRCPの代わりとなるSCPという3つのコマンドが提供されます。サーバー側には、これに対応してSSHD/SFTPD-SERVERというデーモンのほか、認証/暗号化を行なうために必要となる鍵を生成したり、管理するためのコマンドが提供されます。このうちSSHに関してはこれまで説明してきた通りですが、SFTPやSCPはバイナリファイルを暗号化して転送するためのもので、これを利用することでバイナリファイルなどを途中で改ざんしたり盗聴されたりするのを防ぐことが可能になります。 このSSHやSCP/SFTPの仕組みを使えば、それ以外のプロトコルを転送することも可能になります。ASCIIデータに関してはSSHを使ってやり取りし、バイナリデータはSCP/SFTPを使えば済むからです。そこで登場するのが、ポートフォワーディングという技術です。

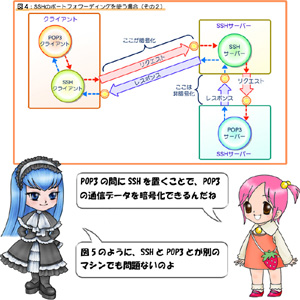

図3では、SSHサーバーとPOP3サーバーを同じマシンとしましたが、図4のように異なるマシンであっても構いません。ついでに言えば、クライアント側も厳密には同じマシンである必要はないのですが、実際には同じマシンにすることが普通です。

このSSHのポートフォワーディングは単にPOP3だけではなく、さまざまなプロトコルに応用ができるため、今では広く利用されるようになっています。

2005/01/24 10:56

|

| Broadband Watch ホームページ |

| Copyright (c) 2005 Impress Corporation, an Impress Group company. All rights reserved. |