|

||||||||||||||

その30「SMTP AUTHと認証の種類」 |

||||||||||||||

|

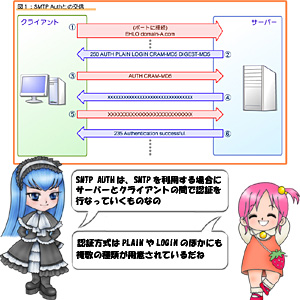

■ SMTP AUTHとは SMTP AUTHは、前回紹介した「Submissionポート」、というよりも「Message Submission」と対になって利用されることが多いようです。SMTP AUTHは要するに、SMTPを行なう際に認証(Authentication)を実施するというものです。これを用いることで、送信の際に「誰が送ったか」を明確化できるようになります。■ SMTP AUTHでの認証の流れ では、具体的にどのように認証するかをもう少し細かく説明しましょう。SMTP AUTHは正式にはRFC2554として規定されていますが、RFC2554自体は認証のための枠組みを決めているだけで、具体的な認証の仕組みはまた別に定義されています。まずは、このRFC2554での枠組みについて、かいつまんで紹介しましょう。図1のように、クライアントとサーバーがあります。まずクライアントがサーバーのポートに接続すると(1)、サーバーはクライアントに対して“EHLO”ではじまる「挨拶」を送ります(2)。これは「私はこんなメールサーバーです」という挨拶程度のやりとりであって、電話で言えば「はい、○○です」といったレベルのものです。 ここまでは通常のSMTPと同じなのですが、その挨拶の最後で、クライアントに対して「私はこんな認証ができます」、つまり「できる認証方式を並べるので、選んでください」というメッセージが付加されるのが、少し異なっている部分です。図1の例では、PLAIN/LOGIN/CRAM-MD5/DIGEST-MD5の4方式がクライアントに提示されるわけです。 これを受けたクライアントは、その中から1つを選んでサーバーに送り返します(3)。図の例だと、CRAM-MD5という方式を選んた形になります。これを受けたサーバーは、その方式に従って必要ならキーになるものを送ります(4)。 図1の例では、サーバーがCRAM-MD5という方式に定められた手順にのっとり、あるメッセージを作成します。これを受け取ったクライアントは、その値に特定の操作を行ない、そこに自分のユーザー名を追加、さらにもう一度エンコードしてクライアントに送り返します(5)。 サーバーは、自分自身でも「特定の操作」を行ない、その結果とクライアントからの返答が一致しているかどうかを確認し、問題がなければ認証してメッセージの投稿を受け付けるという仕組みです(6)。このキーの生成は、CRAM-MD5特有のもので、例えばLOGINなどではまた話が変わってきます。

■ SMTP AUTHは安全か? ・PLAIN PLAINは、暗号化しないでユーザー名/パスワードをそのまま送るという仕組みです。途中で盗聴される恐れが絶対ない場合にはこれでも良いのですが、インターネット越しに接続している場合など、パスワードが平文で流れている分、かえって危険な方式です。 ・LOGIN LOGINはPLAINに似ていますが、POP3風に「USER XXXXX」「PASS XXXXXX」といった具合に、分けて送ることが多い方式です。「ことが多い」という書き方をするのは、そもそもこの方式が標準化されていないため、独自の実装をしているメールサーバーもあって互換性が低い上に危険というものです。 CRAM-MD5では、サーバーとクライアントが共通に知っているパスワードをまず用意します。その上でサーバーは、クライアントに対し任意の文字列(これをChallenge文字列と呼びます)を送ります。クライアントはそのChallenge文字列と共通パスワードを使い、MD5(Message Digest V5)と呼ばれる特殊な計算処理を行ない、その結果をサーバーに返します。 MD5は、一方向関数と呼ばれるもので、「入力した結果から出力はすぐ計算できるが、出力から入力を推定するのは非常に難しい」「異なる入力が同じ出力になることはまずない」という特徴をもっています。 従って、例えばクライアントからの返答が傍受されても、ここからパスワードを復元するのは困難です。これを受け取ったサーバーは、自分でも同じ処理を行ない、結果が一致すれば相手が正しくパスワードを知っているとして認証するという仕組みです。 ・DIGEST-MD5 DIGEST-MD5はCRAM-MD5の拡張版で、辞書攻撃や総当り攻撃などに対する耐性を高めたものです。こちらも、クライアントからの返答が傍受されても基本的には安全です。 それぞれの方式の説明は以上のようになりますが、今のところDIGEST-MD5はまだ普及がそれほど進んでおらず、CRAM-MD5が主流といったところです。一方で、現在でもPLAIN/LOGINをサポートしているSMTPサーバーも多く、メールクライアントの中にもCRAM-MD5に未対応の製品が少なくないのが目下の問題と言えるでしょう。

2005/03/14 11:01

|

| Broadband Watch ホームページ |

| Copyright (c) 2005 Impress Corporation, an Impress Group company. All rights reserved. |