|

||||||||||||||||

その5「無線LANの問題とWEP」 |

||||||||||||||||

|

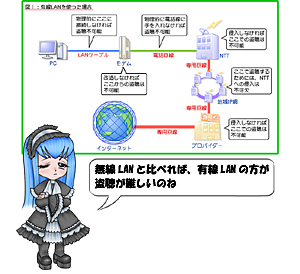

■ WEPとは? WEP(Wired Equivalent Privacy)は、無線LANで通信パケットの傍受などにより内容が知られてしまうことがないような暗号化のための技術です。■ 無線LANの問題は? 無線LANは現在広く利用されており、単にPCだけでなくPDAや一部の家電製品にまで利用されています。この無線LAN、何も考えずに利用すると、自分の通信内容が全部漏れてしまうという問題があります。なにしろ、無指向性のアンテナを使って全方位に電波を振りまいているわけですから、簡単なSnifferツール(データパケットを収集、分析するツール)を使うことで、自分の通信が全部記録されてしまいます。例えば、自宅でIEEE 802.11bの無線LANのアクセスポイントを立てた場合、(鉄骨だったり木造だったりで状況は変わりますが)周囲10m程度は間違いなく電波が届くと考えて良いでしょう。となると、自室の隣の部屋では、通信を全部傍受できてしまうわけです。ここに悪意を持った人が居た場合、非常に厄介なことになるのは明白です。 特にインターネットの場合、まだまだ平文で秘密情報(パスワードやクレジットカード情報)をやり取りするケースが見られます。例えば、プロバイダーからPOP3でメールを受信する場合、パスワードやメール本文には一切暗号化が掛けられないので、傍受するとパスワードからメールの内容まで全部わかってしまいます。あるいは、インターネットの通販サイトでも、いまだにSSLなどによる暗号化の対応をせずにクレジットカード情報や住所などの個人情報を入力させるところが見受けられます(特に小さな通販サイトでこれが顕著です)。 それでもこれまで傍受が難しかったのは、有線LANを使っていたことに起因します。以下に、NTTのフレッツ・ADSLを契約していて、有線LANを使った場合の構造を図に示しました。この場合、盗聴がいかに難しいかというのは、見ておわかりの通りです。もちろん、「絶対に不可能」ということはありえないわけで、電話線からこっそり線を引き出す(*1)とか、NTTの局舎に侵入されるなど可能性がないとは言いませんが、非常に困難なのは間違いありません。

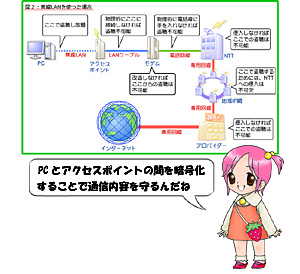

また、NTTから地域IP網経由でプロバイダーという部分も、普通に考えれば盗聴は困難です(*2)。こうした理由により、インターネットの先はどうなっているかわかりませんが、少なくとも自分のPCからプロバイダーまでの間は盗聴が不可能である、という前提は現実問題として有効です。これが、メールをPOP3で受信しても問題ないという理由になっています(クレジットカードの方は、これはもうプロバイダーでもどうしようもない問題で、対策はSSLにも対応していないようようなサイトで買い物をしない以外にありえません)。 ところが無線LANの場合は上で書いた通り、PCと無線LANアクセスポイントの間が情報ダダ漏れとなっているため、これが非常に大きな問題となるわけです。 *1:これをやるとADSLでは反射が多くなってしまい、いきなりスピードが落ちるので丸わかりという話もあります。いわゆるブリッジタップに相当するからです。 *2:こうした作業は、物理的にどうこうするよりもソーシャルハッキングの方が確実です。今回の場合、プロバイダーの社員でも買収したほうが早いでしょう。問題はそんなにお金を掛けるほどの重要性があなたの通信に含まれるか……ということです。 ■ WEPという暗号化 そこで考えられたのがWEPです。Wired Equivalent Privacy、つまり「有線と同程度に安全」を目指した技法で、PCと無線LANアクセスポイント間のデータを暗号化することで、盗聴されても内容が把握されない、というのが骨子になります。「盗聴を防ぐ」ではないのがミソで、これを無線LANで行なおうとした場合、よほど送信電力を絞るか、極めて指向性が強い電波にすることで、盗聴を防ぐようにするしかありませんが、これは使い勝手を著しく落とすことになります。そこで、「盗聴されても中身がわからなければ良いじゃん」と発想を転換したわけです。“Equivalent”(等価・同等)という語を当てるあたりが、その辺の事情を物語っています。

さて具体的な暗号化ですが、これにはRC4と呼ばれる秘密鍵暗号化方式をベースとした方式が採用されています。秘密鍵というのは、送受信の双方(この場合、PC側の無線LANカードと無線LANアクセスポイント)で、同じ鍵となるデータを持ち、これを使って暗号化を行なうというものです。 RC4の場合、1bit単位での暗号化が可能で、鍵の長さを長くするほど解読されにくいという特徴を持ちます。無線LANでは、64bit WEP(鍵のデータを40bitとし、さらに24bitのランダムデータを加えて64bit長の鍵として利用する)と128bit WEP(鍵のデータを104bitとする)の2種類の方式がIEEEで標準化され、IEEE 802.11bの暗号化システムとして採用されています。 また、最近は152bit(鍵のデータを128bitとする)が利用できるケースもあります。一般的に言って、鍵の長さが長いほど解読に時間がかかるため安全であると考えられますが、その一方で鍵の長さが長いほど暗号化処理も大変になるため、ややスループットは落ちる傾向にあります。現実問題として、64bit WEPの場合は数分から数時間で解読することも不可能ではないと言われており、安全のためには最低でも128bit以上のWEPを利用することが強く求められています。 ■ WEPの今後 もっとも、WEPが原理的に脆弱性をいくつか抱え込んでいるために、128bitでもいつまでも安全とは限らないという問題は残ったままです。そこで、より安全な暗号化規格としてIEEE 802.11iと呼ばれる方式が現在検討中であり、これを先取りしたものとしてWPA(Wi-Fi Protected Access)という規格が提唱されています。WPAでは暗号化技法として、AES(Advanced Encryption Standard)やTKIP(Temporal Key Integrity Protocol)といった方式が採用されています。前者はまったく新しい暗号化方式であり、一方後者は既存のWEPの延長ながら、24bitのランダムデータを自動的に変更してゆくことで解読の困難さを高めた方式です。AESはともかくTKIPはファームウェアやドライバの更新だけで対応できるので、導入が容易とされています。 ただ現実的な問題として、無線LANアクセスポイントと無線LANカードの両方がこれに対応しなければ意味がありません。特にアクセスポイントと無線LANが異なるメーカーだったりすると、対応への温度差がある場合が少なくなく、現時点では128bit WEPの設定をしておくのが最善の防御策ということになります。

2004/08/09 10:53

|

| Broadband Watch ホームページ |

| Copyright (c) 2004 Impress Corporation All rights reserved. |

|