|

||||||

その81「SQLインジェクションの流れ」 |

||||||

|

■ SQLインジェクションって何? 最近はやや下火になりましたが、2005年に随分猛威をふるったのがSQLインジェクション(SQL Injection)を使った不正アクセスでしょう。実際、情報処理推進機構(IPA)の「情報セキュリティ白書2006年版」によると、2005年のセキュリティの10大脅威の第1位が「事件化するSQLインジェクション」でした(関連記事)。では、そもそもSQLインジェクションというのは何でしょう?Injectionを辞書で引くと、投入や噴射、注入といった訳語が出てきますが、「SQLを投入」といっても意味がわかりません。あえてこれを訳すと「データベースに外部から不正なSQLを投入・実行する方法」ということになるでしょうか。ただ、これでも理解しにくいかもかもしれませんので、順を追ってもう少し説明していくことにしましょう。 ■ SQLインジェクションが起き得るケースの前提

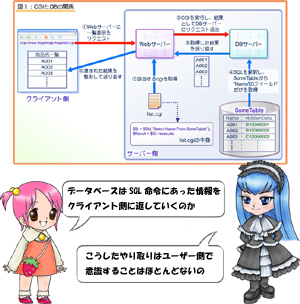

図1ではクライアントからWebサーバーに、まずリクエストが飛びます(1)。Webサーバーはこれに合わせ、list.cgiを開いて実行します(2)。このlist.cgi、大抵はPerlやPHPで記述されているわけですが、図の中にあるのはPerlの場合の記述です。“Select Name From SomeTable”という文言がSQLの命令で、Perlはこの文字列をそのままSQLサーバーに渡します(3)。 SQLサーバーはこれを受け取って解釈し、「SomeTableという名前のテーブル」から、「Name」というカラムに入っているデータをすべて抜き出します(4)。抜き出したデータは、そのままWebサーバー(上で動くPerlのプログラム)に送り返されます(5)。Webサーバーはこれを受け取り、整形(htmlの構文に変換するなど)をしたあとにクライアントに送り返します(6)。こうして、Webブラウザに無事商品名の一覧が表示される、というわけです。 最初から少し難しい話になってしまいましたが、ここでポイントになるのは、クライアントは自分がデータベースにアクセスしているのを意識せずに済むようになっている点です。データベースは専用言語(上でちょっと出てきたSQL:Structured Query Language)でアクセスするのが一般的です。そこで、実際にデータベースに値を入れたり、逆に値を引き出したりするためにはSQLを使って命令を実行する必要があるのですが、こうしたSQL命令はCGIの形でWebサーバー側に集約してあります。これにより、以下のようなメリットがあります。 ・ユーザーはSQLを直接発行する必要がない ・サーバー側はデータベースサーバーを直接アクセスされる心配がない ■ SQLインジェクションの実際

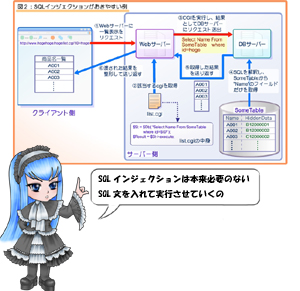

図2がその例ですが、赤く示したのが実際にWebサーバーからデータベースサーバーに送られるSQL文です。これは「SomeTableという名前のテーブル」から、「Name」というカラムに入っているデータをすべて抜き出しますが、その際に「id」というカラムが「hoge」のものに限る、というものです。例えば自動車用品全部などでは件数が多すぎるので、運転席のアクセサリやタイヤなどと絞り込ませたい場合に、こうしたオプションが付加されるのはごく一般的です。 さて、こうしたlist.cgiが存在する場合に、Webブラウザから“http://www.hogehoge.hoge/list.cgi?ID=hoge;Delete * from SomeTable”というURLを送るとどうなるかというと、list.cgiはこれを律儀に解釈して“Select Name From SomeTable where id=hoge;Delete * from SomeTable”というURLをデータベースサーバーに発行します。データベースサーバーはこれを受け取り、まず“;”の前のSelect文を実行したあと、“;”のあとに従ってSomeTableの内容を全部削除します。 このように、本来SQL文を入れるべきでないところ(この場合で言えばIDの指定フィールド)にSQL文を無理矢理突っ込み、実行させてしまうというのがSQLインジェクションです。 ■ SQLインジェクションの対処 これに対してどう対処するかですが、基本は「細かいことをこつこつと」に尽きます。上の例でいえば、IDのフィールドにSQL文をそのまま入れても、cgiがノーチェックでデータベースに渡してしまっているから問題が生じるのであって、クライアントから送られてきたパラメータをきちんとチェックして問題のないようにする(これをサニタイズと呼びます)ことで、不正なSQL文を弾くのは効果的です。同様に入力値チェック(例えばIDであれば、想定したIDのものが来ているか否かをチェックする)も効果的でしょう。 また、Webサーバーと連動するデータベースサーバーに、不要なデータを置かないというのも予防策としては効果的です。図1であれば、SomeTableの中にNameと隣り合わせで“HiddenData”というカラムがありますが、直接ユーザーには見せたくない、あるいは流出すると問題のあるデータはWebサーバーと連動しているデータベースサーバーに置かず、別のデータベースサーバーで管理することで、万一、サニタイズ/入力値チェックを潜り抜けてSQLインジェクションが発生しても、被害が最小に抑えられます。 もっともこうした対応は、面倒な点が多いのも事実です。入力項目が多かったり、しばしばWebのレイアウトが変わったり、提供する項目が変化したりという場合に、それに合わせてサニタイズ/入力値チェックの処理をcgi側に入れてやらなければなりません。すでに大量のcgiが存在しているというケースで、あとからこうした処理を入れるのは非常に困難なケースが少なくありません。 また予防策としてデータベースを分ける、ということも考えられますが、実装にはかなり手間がかかります。例えば、オンラインでユーザー登録を行ない、顧客情報を入力させるケースで、そのデータをWebサーバーと連動していないデータベースに格納するというのは、原理的に無理があります。こうしたケースでは、顧客情報登録用のWebサーバー/データベースと、普通にアクセスするWebサーバー/データベースを分離する形で実装するのが一般的ですが、手間が非常にかかるのは間違いありません。 要するに、ウィルス対策としてのファイアウォールのような特効薬がないため、対策はどうしても遅れがちです。ちなみにSQLインジェクションの親戚(?)にOSインジェクションと呼ばれるモノもあります。こちらもやはりCGIのパラメータの中にOSへの操作命令を忍ばせ、CGIの中から直接OSを操作するというものです。こちらへの対策も、今のところサニタイズ/入力値チェック程度しか有効な手段がありません。 2006/06/05 10:58

|

| Broadband Watch ホームページ |

| Copyright (c) 2006 Impress Watch Corporation, an Impress Group company. All rights reserved. |