|

||||||||||||||||||

その7「NATとNAPTの違いとIPマスカレード」 |

||||||||||||||||||

|

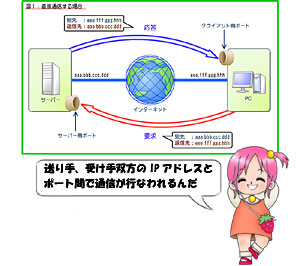

■ NATとNAPT(NAT+)、IPマスカレードとは? NAT(Network Address Translation)とは、グローバルIPアドレスとプライベートIPアドレスを変換するための重要な技術です。ただし、NATだけでは機能的に不足するため、ネットワークアドレス+ポート番号の形に拡張したものを、NAPT(Network Address Port Translation)あるいはNAT+と呼ばれます。また、IPマスカレードも機能的にはNAPT(NAT+)と同じモノです。これをIPマスカレードと呼ぶのは、この機能を実装したときにそういう名称が付けられたため、現在もこれを継承しているわけです。 ■ TCP/IPにおける通信 さて、順を追って説明してゆきましょう。第6回で、ネットワークにはプライベートネットワークとグローバルネットワークがあるというお話をしました。ここでは説明を簡単にするため、プライベートネットワークをLAN内部、グローバルネットワークをインターネットとして話を進めていきましょう。一般論として、PCとサーバーが通信する場合を考えてみます。普通の手順であれば、まずPCは自分の側に返答受け付け用のポート(図1のクライアント側ポート)を作成した上で、自分のIPアドレス(図1の「eee.fff.ggg.hhh」)とポート番号を明記し、サーバー側のポートに要求メッセージを送ります。そして、サーバー側はメッセージを受信したのち、応答メッセージを「eee.fff.ggg.hhh」の所定のポートに送り返します。 ちょうどこれは、郵便物に自分の返信先住所を記載するようなものです。一方、ポートは郵便ポストを玄関の横に設置するようなイメージです。返事が不要なメッセージであれば住所氏名は必要ありませんが、返事が欲しい場合は正しい住所を書かないと相手が返事を送れなくなります。そして、返事を受け取るにはポストが必要(*1)になるというわけです。

さて、PCとサーバーでお互い相手が見えている分にはこれで問題ないのですが、インターネットではお互いが見えなくなることも珍しくありません。それは、図2のようにサーバーがグローバルネットワークに置かれ、PCがプライベートネットワークに置かれた場合です。 このケースでは、PCからサーバー、あるいはサーバーからPCを直接見ることはできなくなります。そして、ここで活躍するのがルータ(Router)というわけです。ルータ本来の役割は、異なるネットワークの間で通信の転送(ルーティング)を行なうというものです。先の例に従えば、ルータは郵便局になぞらえることができます。全ての郵便物は郵便局にいったん集められ、そこから目的地に応じて再度送り出されるわけですが、ルータも同じように全ての通信をいったん受け取り、再度送り出す役割を果たしています。 (*1)実際の生活ではポストがなくても受け取れるとかそーいう話もありますが、ここではそういう話には目をつむっておいてください。 ■ NATの必要性 さて、それではネットワークが異なる場合はどうするか? という話に移ります。これは言ってみれば、2種類の異なる住所が混在するようなもので、さらに厄介なのはプライベートネットワークからは、グローバルネットワークが見えるということです。例えば図2のケースであれば、プライベートネットワークに属するPC1は、「192.168.0.2」というIPアドレスを持っています。これはプライベートIPアドレスなので、インターネットから直接アクセスすることはできません。ところが、サーバーの方はグローバルIPアドレスを割り当てられており、誰でもアクセスができることになります。つまり、宛先の住所となるグローバルIPアドレスは有効なのですが、差出人の住所となるPC1のプライベートIPアドレスは使えないわけです。このままだと、メッセージを送ることはできても、受け取ることできないという状況になります。

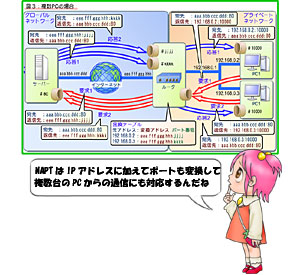

そこで、ルータに代理をさせよう、というのがNATになります。言ってみれば、郵便局で私書箱を使うようなものです。図2をもう一度見直してもらえるとわかりますが、ルータだけが唯一、サーバーからもPCからもアクセスできるポジションにいます。そこで、ルータに変換テーブルを持たせることで、アドレスを変換すれば上記のような問題を回避させることができます。 例えばPC1から要求パケットが来たら、ルータはこれをいったん受け取って返信元を書き換えます。図2の例なら、「192.168.0.2」となっているアドレスを「eee.fff.ggg.hhh」に書き換えて、サーバーに送り出します。 一方、サーバーから応答が帰ってきたら、ルータはその宛先アドレスを「eee.fff.ggg.hhh」から「192.168.0.2」に書き換えて、PC1に送り出すという仕組みです。もっとも、ルータが要求をサーバーに転送してから返事がくるまで、時間がかかる場合もあります。これに備えて、ルータは変換テーブルを用意しておき、この中に「192.168.0.2⇔eee.fff.ggg.hhh」と書き込んで変換方法を記憶しておくわけです。このように、IPアドレスを書き換えることで、異なるネットワーク間でのルーティングを行なう方法がNATと呼ばれます。 ■ NATでできないこととNAPT さて、一見これでうまくいきそうに見えるのですが、この方式はPCが複数台になると破綻してしまいます。例えば、同じWebサーバーに2台のPCが同時にリクエストを出したとします。この場合、図2の方式では問題が発生してしまいます。というのも、ルータでIPアドレスを書き換えてしまうと、サーバーからの返事を見ても、それがPC1に向けたものかPC2に向けたものか、判別できなくなってしまうからです。これを避けるため、単にIPアドレスだけではなく、ポートも変換する方式が編み出されました。図3で、例えばPC1とPC2が同時にWebサーバーにアクセスする場合を考えてみます。どちらのPCも、受信用に10000番のポートを空けて待っているとしましょう。まず、ルータはPC1とPC2から要求(それぞれ要求1と要求2)を受け取ったら、最初に2つのポート(先の例でいえば私書箱)を用意します。

図3では「#jjjj」と「#kkkk」がポートにあたります。ポートを作成したら、要求の中身をそれぞれ書き換えて、Webサーバーに送ります。ここで、要求1の返信先IPアドレスとなるのは「eee.fff.ggg.hhh」ですが、ポート番号は「jjjj」に、要求2は「kkkk」になっていることに注意してください。 Webサーバーはこれを受け取ったら、結果をそれぞれ「jjjj」と「kkkk」に送り返します。ルータはこの結果を受け取ったら変換テーブルを見て「ポートjjjjに来たメッセージはPC1に、ポートkkkkに来たメッセージはPC2にそれぞれ転送すれば良い」と判断できますので、宛先フィールドのみを書き換えて、各々をPC1とPC2に転送する形になります。 この方式、つまりアドレスのみならずポート番号まで変換することで、問題なく2つのネットワーク間のルーティングができるようになります。これを強調するため、NATではなくNAPTあるいはNAT+という呼び方をするのが一般的です。(*2) *2現実問題として、IPアドレス「のみ」の変換が要求されることはまずないため、広義にNATといえばアドレスとポート番号の両方を変換するものと考えても間違いではありません。 ■ 付録:IPマスカレードの由来 最後に、IPマスカレードについても説明しておきましょう。マスカレード(masquerade)とは、仮面舞踏会もしくは仮装舞踏会という意味で、誰が何を演じているのかわからないまま舞踏会が進むということです。NAPTの場合も、元のIPアドレスとポート番号がわからないまま通信が行なわれるわけで、これがちょうど仮面舞踏会のようだということでこの名がつけられているようです。この名が用いられたのはLinuxで、Linux Kernel 1.3の頃に登場したMASQ(マスカレード)モジュールに起因します。その後もIPマスカレードは成熟が重ねられており、もちろん現在でも幅広く利用されています。

2004/08/30 11:18

|

| Broadband Watch ホームページ |

| Copyright (c) 2004 Impress Corporation All rights reserved. |

|