|

|||||||||

その77「Winnyの仕組みと現状」 |

|||||||||

|

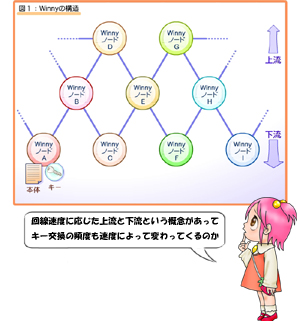

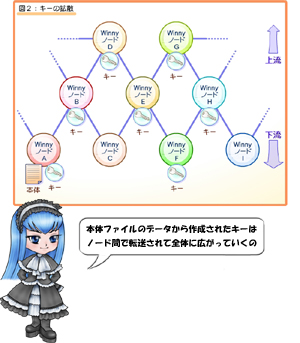

■ Winnyって何? ここ暫く、Winny(ウィニー)に関してのニュースがヘッドラインを飾らない日はない、という状況に陥っています。Winnyは純国産のP2Pファイル交換ソフトで、強いて世代をつければ第3世代にあたるものと考えて良いでしょう。■ Winnyの特徴 Winnyの技術的な詳細は、開発者である金子勇氏自らが「Winnyの技術」と題した書籍の中でこれを説明しています。詳細な部分に関してはこちらを見ていただくのが良いとは思いますが、今回はかいつまんで要点だけまとめておきたいと思います。ちなみに書籍とまったく同じ内容のPDFファイルが、これもWinnyネットワークを経由して配布されています。Winnyは、すでに取り上げたGnutellaと同様、中央にサーバーを持ちません。従ってWinnyネットワークを構成するのはすべてのノードということになりますが、GnutellaがそこでServant(Server+Client)を志向したのに対し、Winnyはプロキシあるいはキャッシュサーバーに近い動作をします。 図1はWinnyネットワークの概略を示したものです。この中に、すでにWinnyの特徴の1つ目が示されています。それは上流と下流という考え方です。上流とは回線への接続速度が速いもの(日本なら、FTTHなどで常時数十MbpsのUp/Down速度を持つノード)、下流とは例えばISDNや(流石に少ないとは思いますが)PHSの常時接続といった、接続速度が数十kbpsのノード、中央にあるのがADSLやCATVなどのノードで、こちらは数百Kbps~数Mbpsといったあたりでしょう。Winnyの場合、上流ほど多くのキー(これは後述します)が集まりやすく、より広範囲のファイルにアクセスしやすいという特徴があります。 WinnyもGnutellaと同様に隣接ノード間で定期的にデータの共有(この場合はキーの交換)を行ないますが、Gnutellaではノードの回線速度と無関係にこの交換が行なわれ、これが帯域を圧迫していました。これに対してWinnyでは回線状況に応じて交換の際のデータ量が変わるため、Gnutellaのケースよりも破綻しにくいという特徴があります。

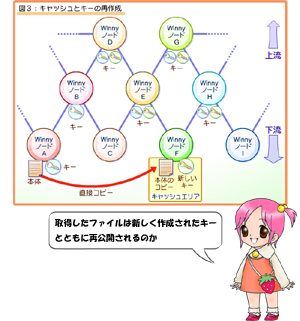

ここでノードFがそのファイルをダウンロードしたいと思った場合、キーの内容に元々のノードAのIPアドレスが含まれているので、直接P2Pでファイルを入手できます。面白いのはここからで、入手したファイルは、ノードFのキャッシュエリアで、自動的に再公開されることです。またこの際にキーも自動的に再作成(公開するノードが変わるとIPアドレスが変わるため)され、この再作成された新しいキーも拡散します(図3)。ちなみにこれは直接送信の場合ですが、Winnyには転送と呼ばれる仕組みもあり、上位ノードがファイル転送を中継する場合があります。このケースでは中継中に上位ノードが自動的にキャッシュを行ない、さらに再送信を可能にするため、飛躍的に元のファイルをキャッシュするノードの数が増えることになり、これが特定のノードにアクセスが集中することを防ぐ効果があります。 なお、キーには寿命があり、定期的に破棄されますので、例えば図3でノードAがネットワークから切り離されても、そのうちオリジナルのキー(紫色)は破棄されるので実害はありません。一方、常に接続されているノードではキーが定期的に交換・拡散していきます。 もう1つの特徴は匿名性です。先にキャッシュを行なうとキーの変更が行なわれることは説明しました。すると、例えばノードFからダウンロードしたノードは、そのファイルがノードAが大元であることを知る方法はWinnyからは一切提供されていません。さらに本体の送信に際しては暗号化が行なわれ、キャッシュはこの暗号化がなされた状態で保持されます。受信時には自動的に復号化されるので、匿名性が確保できるというわけです。 なお、キーによる検索を効果的にするため、クラスタリングといった概念が導入されているのも他にない特徴といえるでしょう。

■ Winnyの現状と今後 加えて、Winnyを媒介に感染するさまざまなウイルスによる情報流出も多発しました。Antinnyと呼ばれるこうしたウイルス、「キンタマウイルス」や「ぬるぽウイルス」「山田オルタナティブ」などが有名ですが、他にもさまざまなものが存在します。これらに感染したPCが、次々と企業や組織の重要な情報を流出させてしまっており、これによる被害が毎日のように発表されていました(関連記事)。 そして、主要なプロバイダーが相次いでWinnyトラフィック制限を打ち出していますが(関連記事)、まだ目に見えてWinnyが衰退するという状況にはなっていません。 特に4月21日に報じられた通り、Winnyにバッファオーバーフローの脆弱性があることが確認され、しかも金子氏自身によりこれを修正できないことが明らかにされ、またeEye Digital Security社により、脆弱性の詳細が公開されている状況では、このセキュリティホールを突くワーム類が登場するのは時間の問題と思われます。 今後Winnyを利用する場合、ネットワークに接続して数分以内にマシンが乗っ取られても構わない位の覚悟が必要なほど、ハイリスクなものになってしまいました。ただ、それでも他に方法がなければ使い続けるユーザーはいるであろう、というのは想像に難しくありません。Winnyが利用されなくなるシナリオとしてありうるのは「非常に強力なウイルスが出現し、WinnyユーザーのPCを絨毯爆撃的に壊滅させる」「Winnyを凌ぐ新しいP2Pソフトが出現し、ファイル交換の中心がそちらに移行する」のどちらかしかないのではないか、と筆者は想像しています。 前者はあまりに破壊的なので、まだ後者の方がマシには思えるのですが、これも法的にどうかという点では引っかかるものがあります。しかし、1度手にしたモノは離れがたいのが人間の性である以上、いずれは後継ソフトが出てきても不思議ではない、と筆者は考えています。 2006/05/08 11:04

|

| Broadband Watch ホームページ |

| Copyright (c) 2006 Impress Watch Corporation, an Impress Group company. All rights reserved. |